一、前期准备

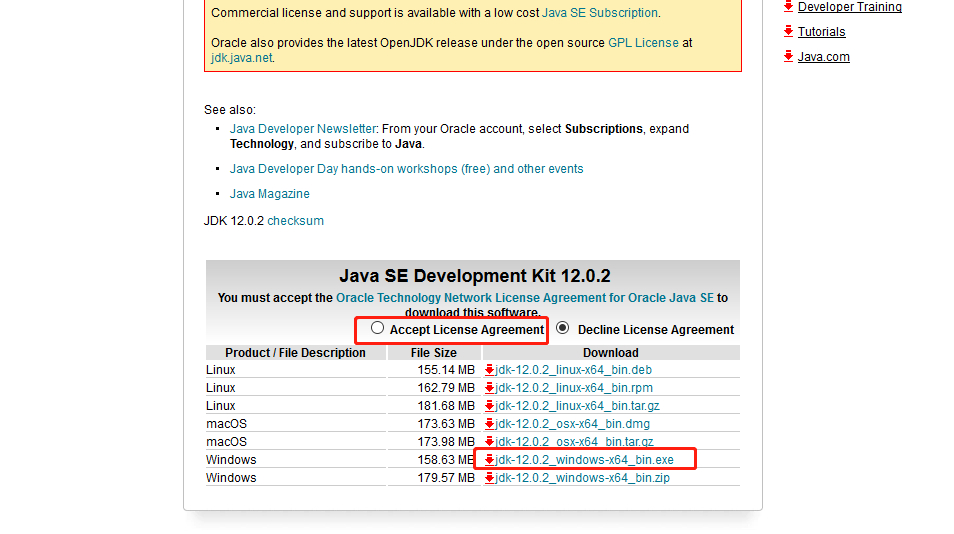

burpsuite是基于java环境的,所以运行之前需要安装JDK,从oracle官网下载,之后运行exe文件就可以了。

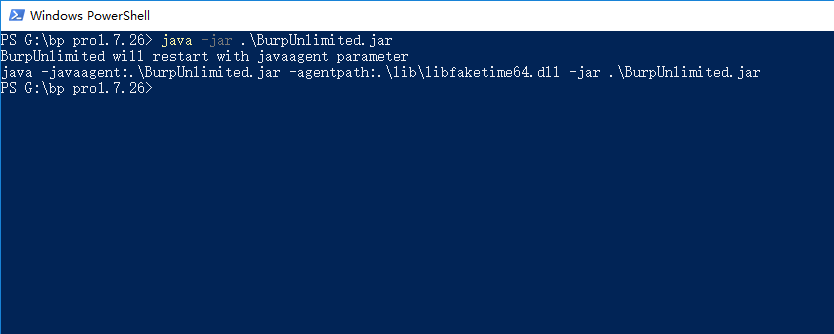

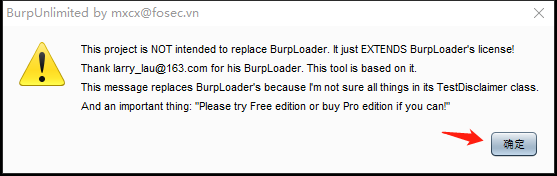

burpsuite是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报。它分为企业版、专业版和社区版,只有社区版是免费的,这里提供burpsuite professional 1.7.26破解版的下载地址,提取码为23gq,下载完成后直接双击打开BurpUnlimited.jar,即可运行工具。如果不能双击打开,在文件根目录打开命令行窗口,键入java -jar BurpUnlimited.jar命令也可以打开。

二、burpsuite常用功能介绍

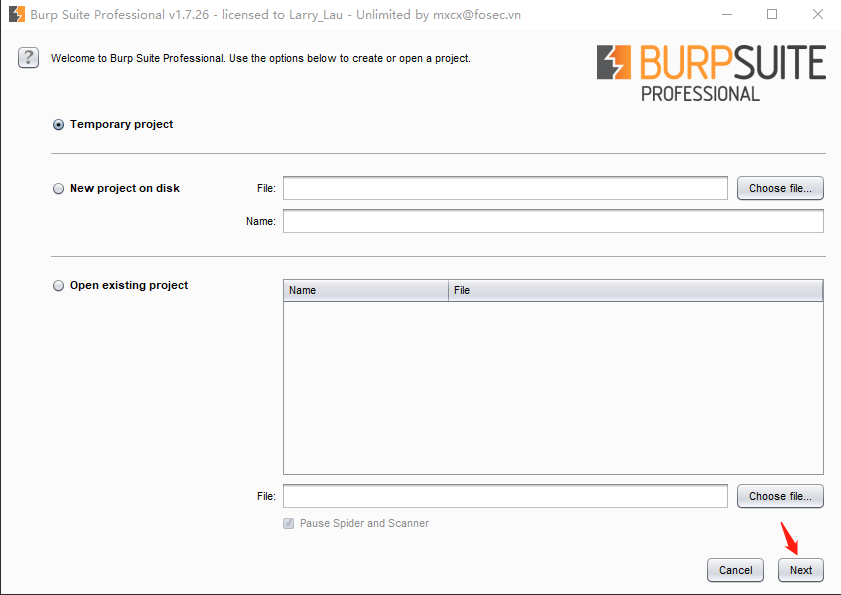

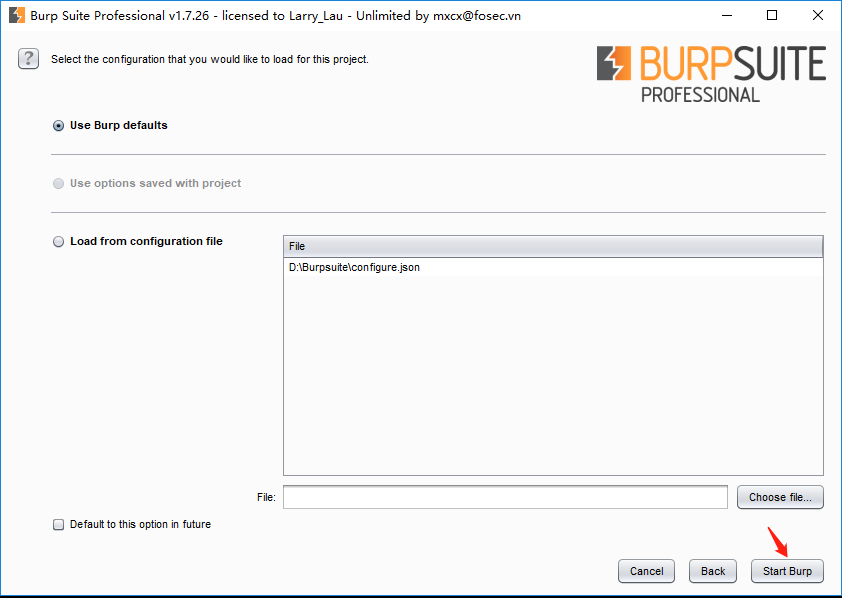

2.1、按下面步骤打开burpsuite

成功打开后我们还需要将burpsuite的证书导入浏览器,让burpsuite可以抓到https的包。

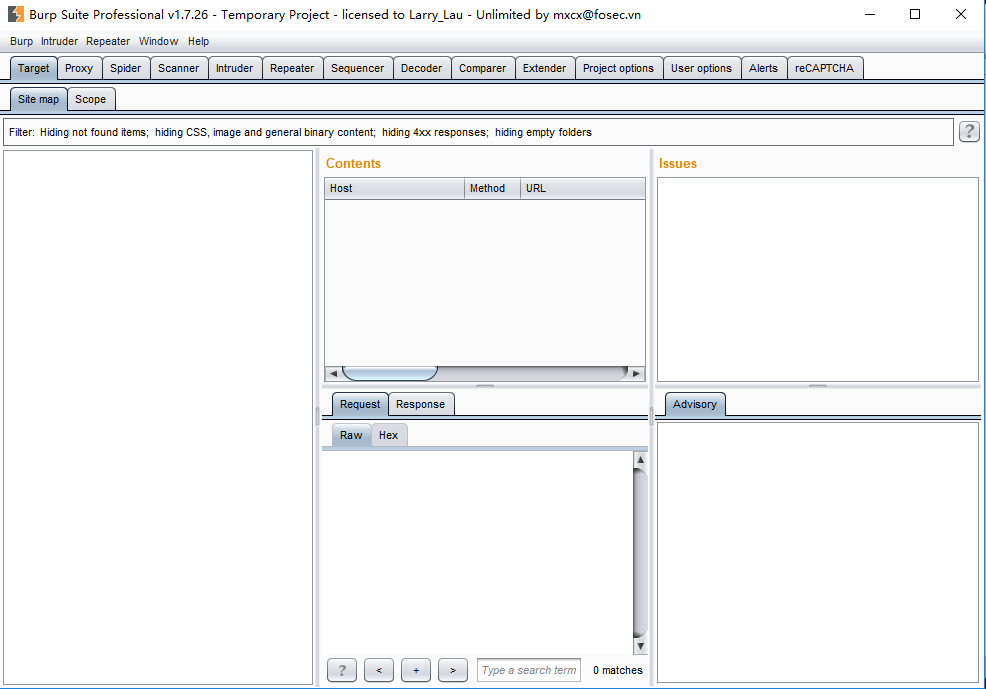

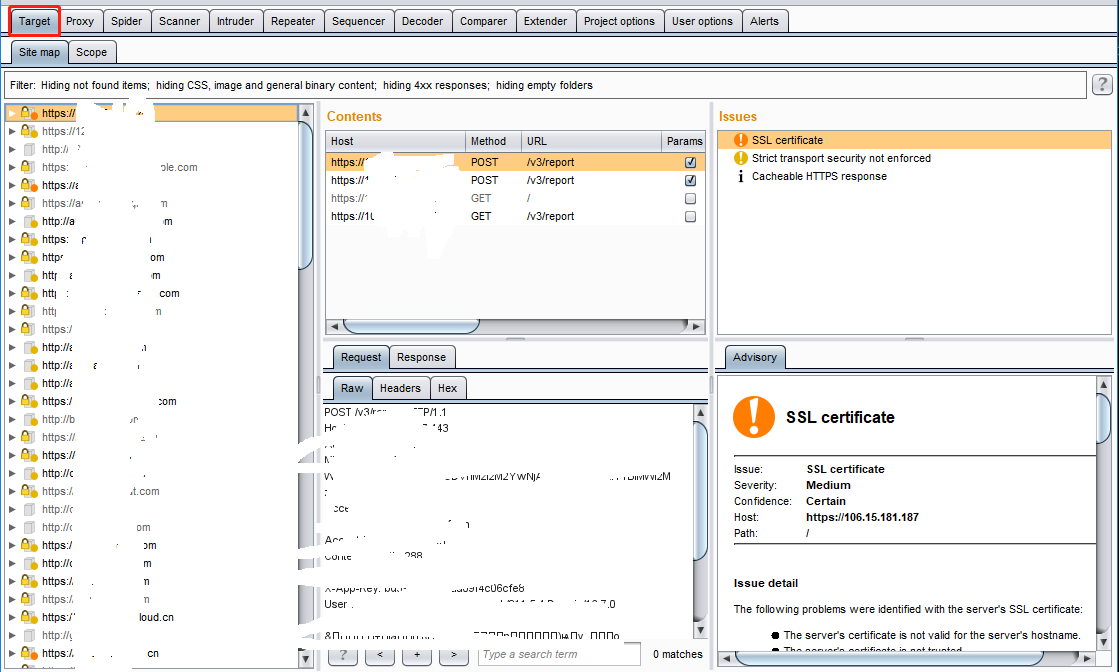

2.2、target

target中会将所有经过burpsuite的包展示出来,我们可以在这里找自己的想要的包进行分析。

2.3、proxy

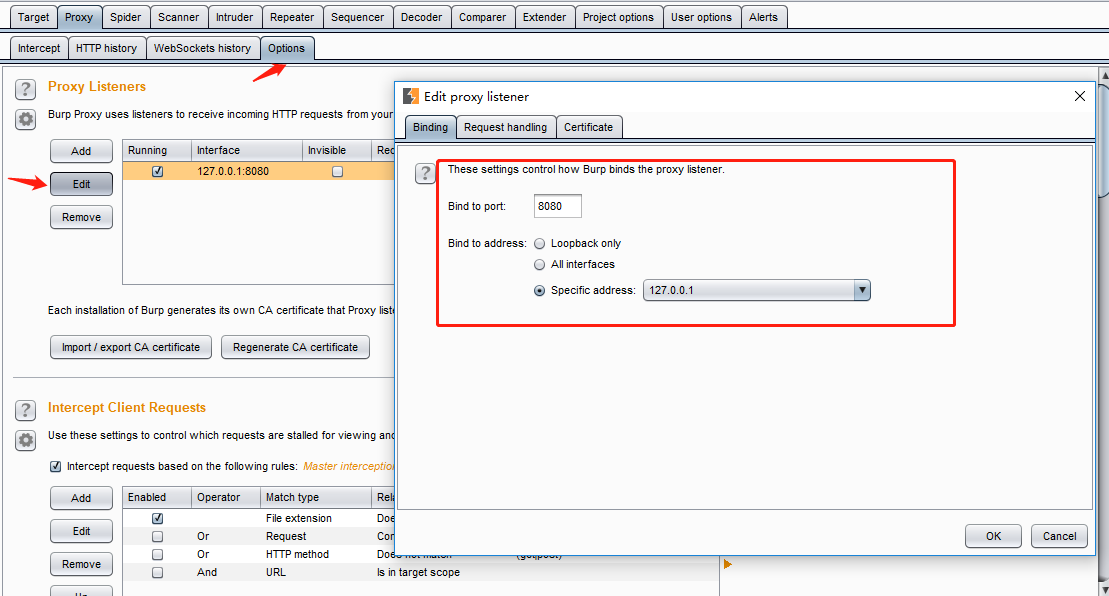

在proxy-options-proxy listeners中设置代理,一般代理地址设成127.0.0.1,或者电脑自身的IP地址,端口任意设置(1-65535,注意不要与常用的端口冲突)

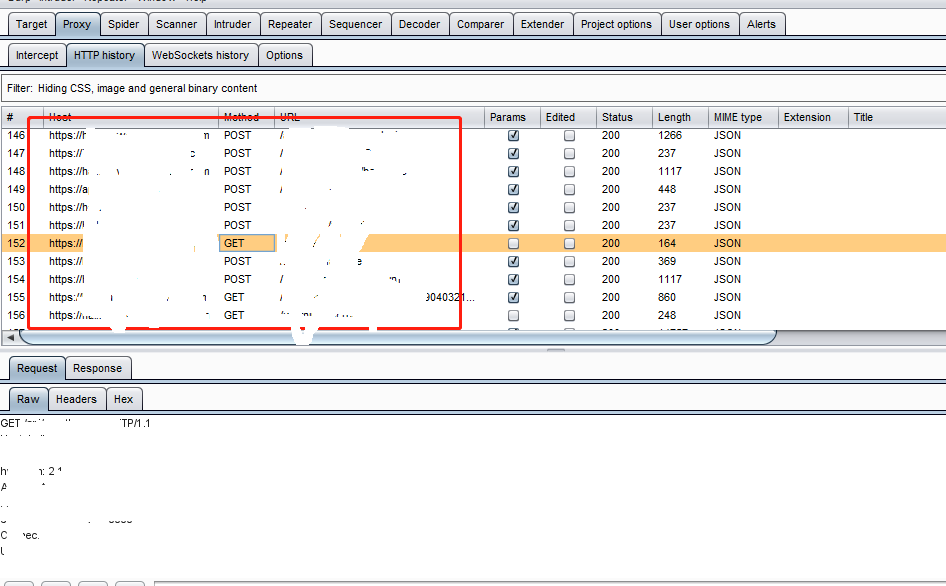

在proxy-http history查看分析各种数据包的请求包和响应包,可以看到数据包的url、响应码、长度,长度和响应包数据类型等等。还可以将数据包转发到其他模块如repeater(ctrl+r)或者intruder(ctrl+i)。

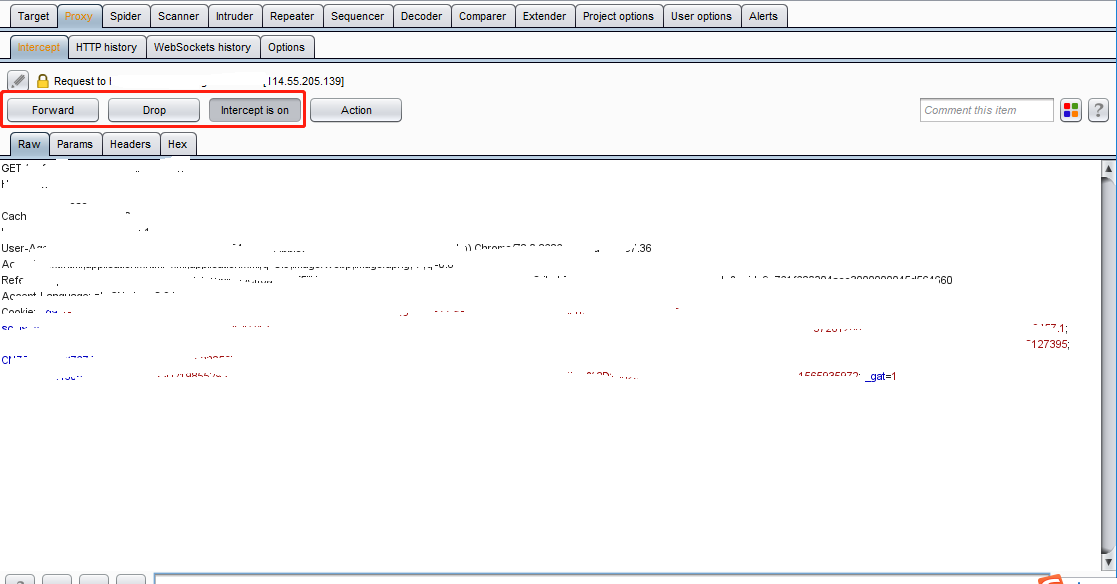

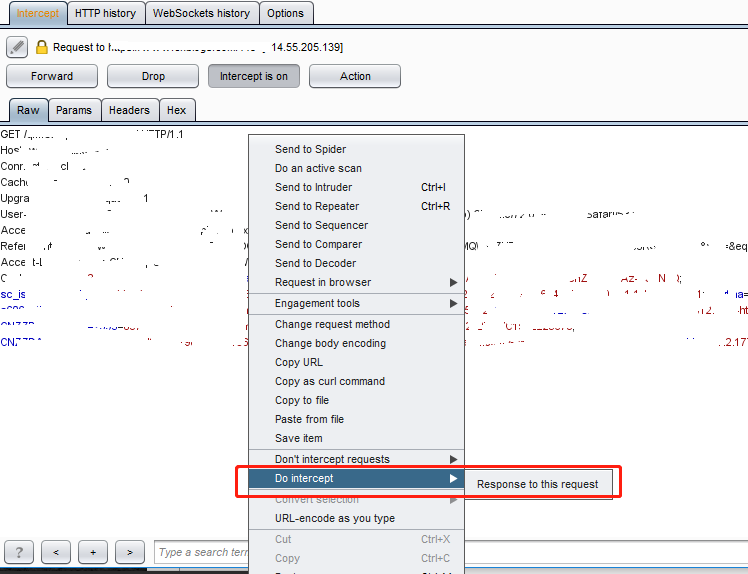

在proxy-intercept中可以对包进行拦截,丢掉和放行,intercept off不拦截包,intercept on对包进行拦截,应用每发出一个请求数据包,都会显示在这里,只有forward之后,下一个数据包才会显示,drop强行丢掉这个请求包,服务器不会收到这个请求包。这里也可以对响应包进行分析编辑,右击点do intercept—response to this request。

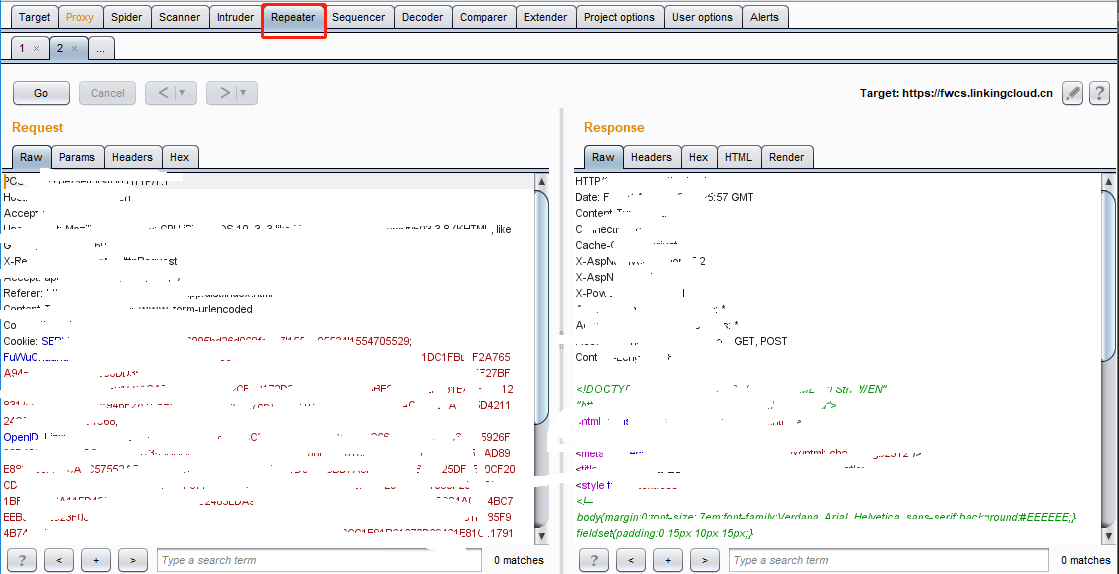

2.4、repeater

repeater可以单独对请求数据包进行编辑,重放。编辑好点go,会单独发一个请求给服务器,服务器会响应信息。

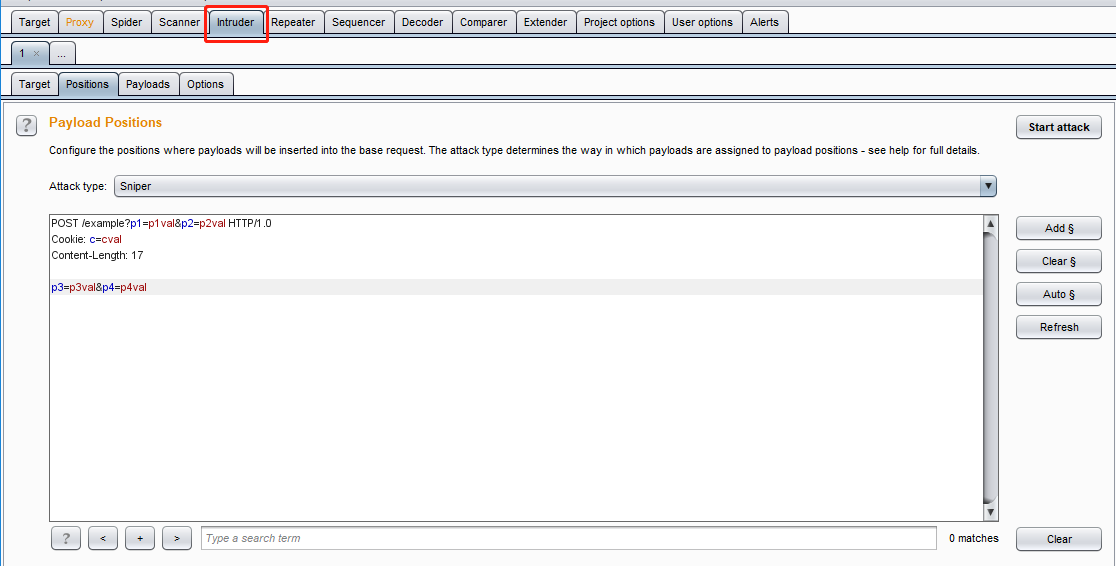

2.5、intruder

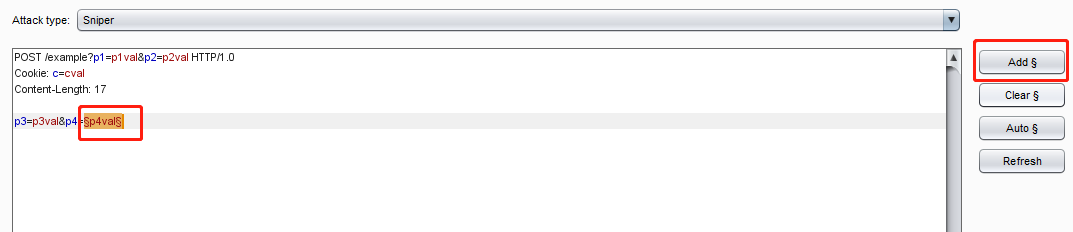

intruder可以对枚举请求数据包,当在proxy中把数据包转发到intruder中后,到intruder-positions中首先点clear,然后选中自己想要枚举的参数点add,就像下面这样:

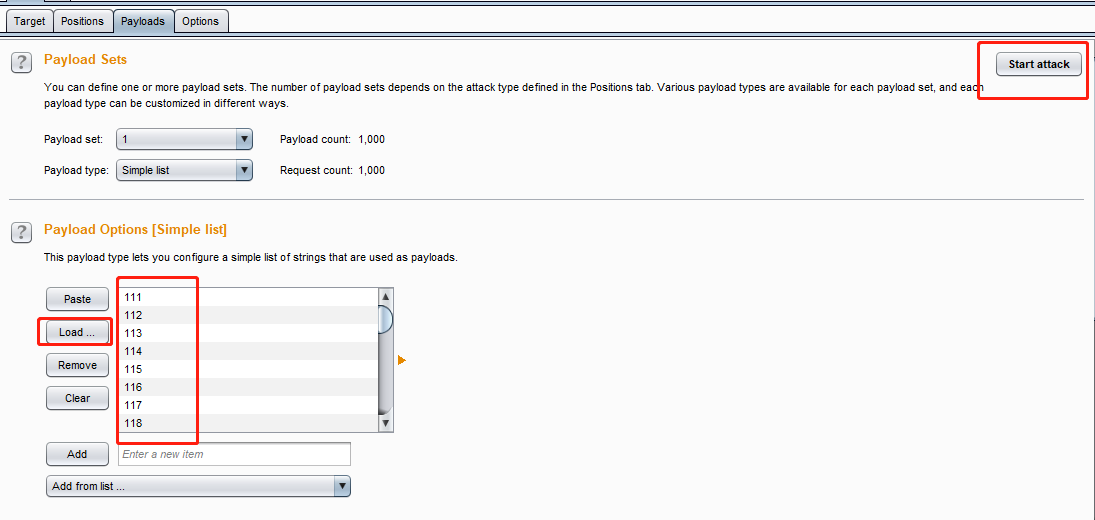

之后在intruder-payload-payload option中点击load加载自己字典文件,一般这样设置之后就可以点击右上角的start attack按钮,开始枚举。

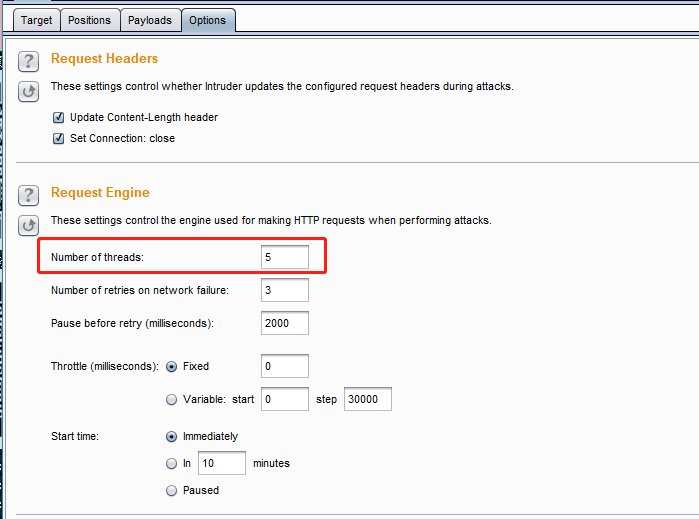

在intruder-options中还可以设置并发数。如下图所示。

2.6、其他

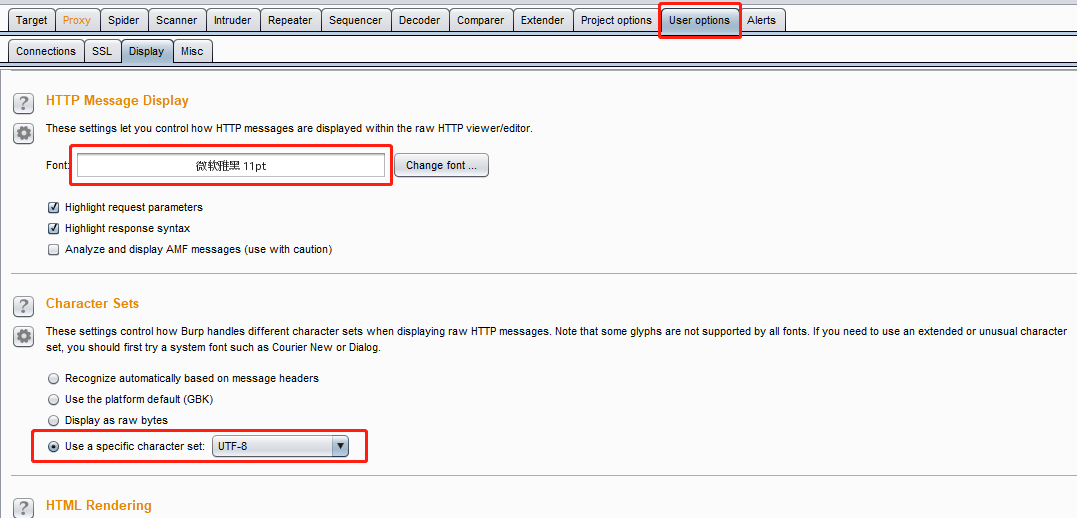

user options-display设置请求包的字体和编码。类似下图。

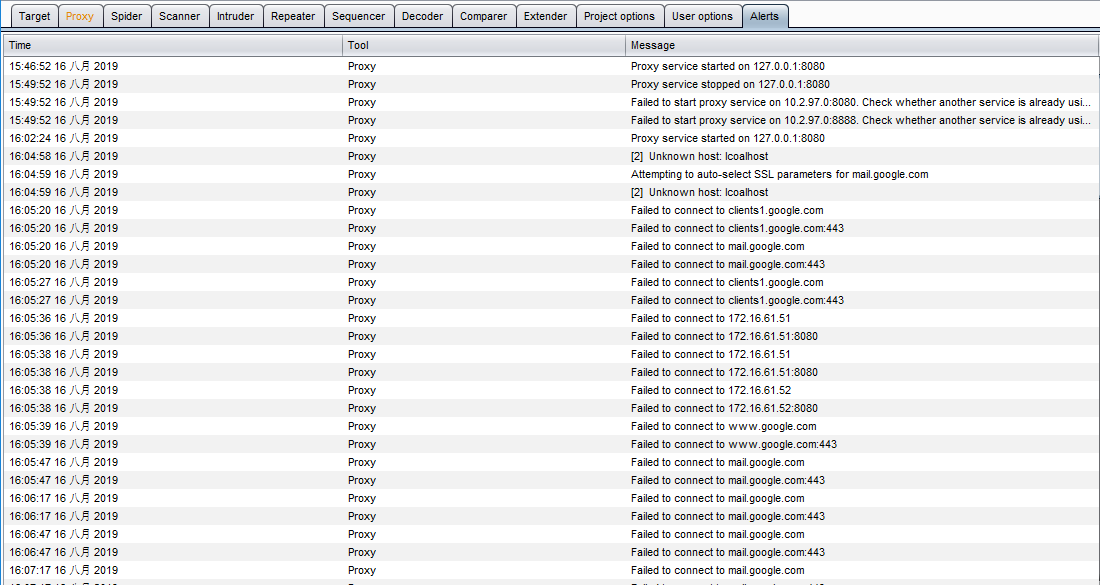

alert一些请求异常的包信息会出现在这里。

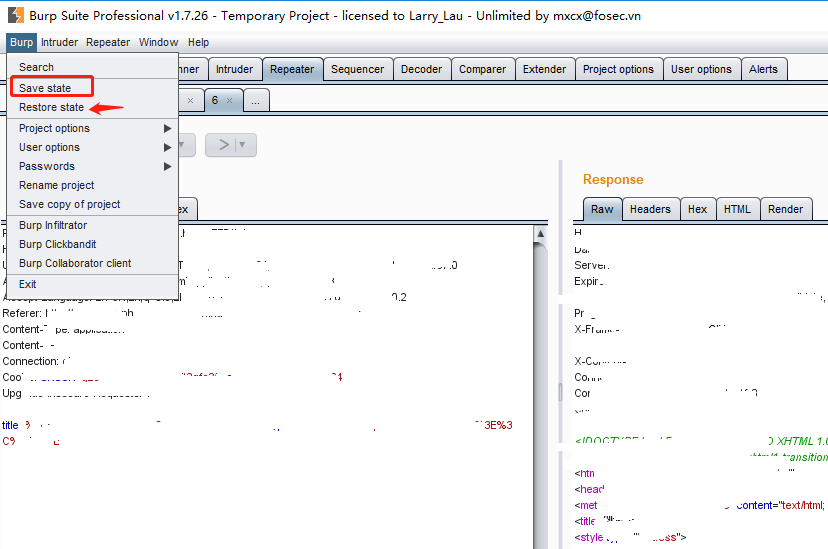

保存此次burpsuite的状态或者加载上次burpsuite状态,包括所有的数据包状态和repeater状态。

三、burpsuite扩展

最后更新: 2019年08月16日 16:58

原始链接: http://www.yeguangjie.xyz/2019/08/16/6-burpsuite安装及常用功能点介绍-2019-08-16/